À l’ère numérique actuelle, où les menaces de cybersécurité évoluent constamment, la surveillance du trafic réseau est devenue une priorité absolue pour les entreprises et les administrateurs de réseau. Le port 53, utilisé pour le DNS (Domain Name System), représente une cible potentielle pour les attaques. Comprendre comment monitorer ce trafic est essentiel pour identifier et prévenir des anomalies qui pourraient compromettre la sécurité de votre réseau.

Pourquoi le port 53 est-il critique pour la sécurité?

Le port 53 est principalement utilisé pour le DNS, un service fondamental qui traduit les noms de domaine en adresses IP. Un dysfonctionnement ou une compromission de ce service peut causer de nombreux problèmes, allant de la connexion impossible à des sites web jusqu’à la redirection des utilisateurs vers des sites malveillants. En 2025, les cyberattaques exploitant les failles du DNS restent fréquentes; c’est pourquoi surveiller le trafic sur le port 53 est indispensable.

Les anomalies peuvent se matérialiser sous différentes formes, notamment :

- Des requêtes DNS en volume excessif

- Des requêtes pour des domaines inconnus ou suspects

- Des erreurs dans les réponses DNS

Ces comportements anormaux peuvent signaler des attaques DDoS (Distributed Denial of Service), des tentatives de phishing ou même des infections de malware. En intégrant des outils tels que Tcpdump, Snort ou Suricata, il est possible de filtrer cette activité pour en déceler les signes d’alerte.

Ressources et outils pour surveiller le port 53

Pour surveiller efficacement le trafic réseau, plusieurs outils s’avèrent utiles :

- Tcpdump : Un outil en ligne de commande de capture de paquets qui permet d’analyser le trafic DNS en temps réel.

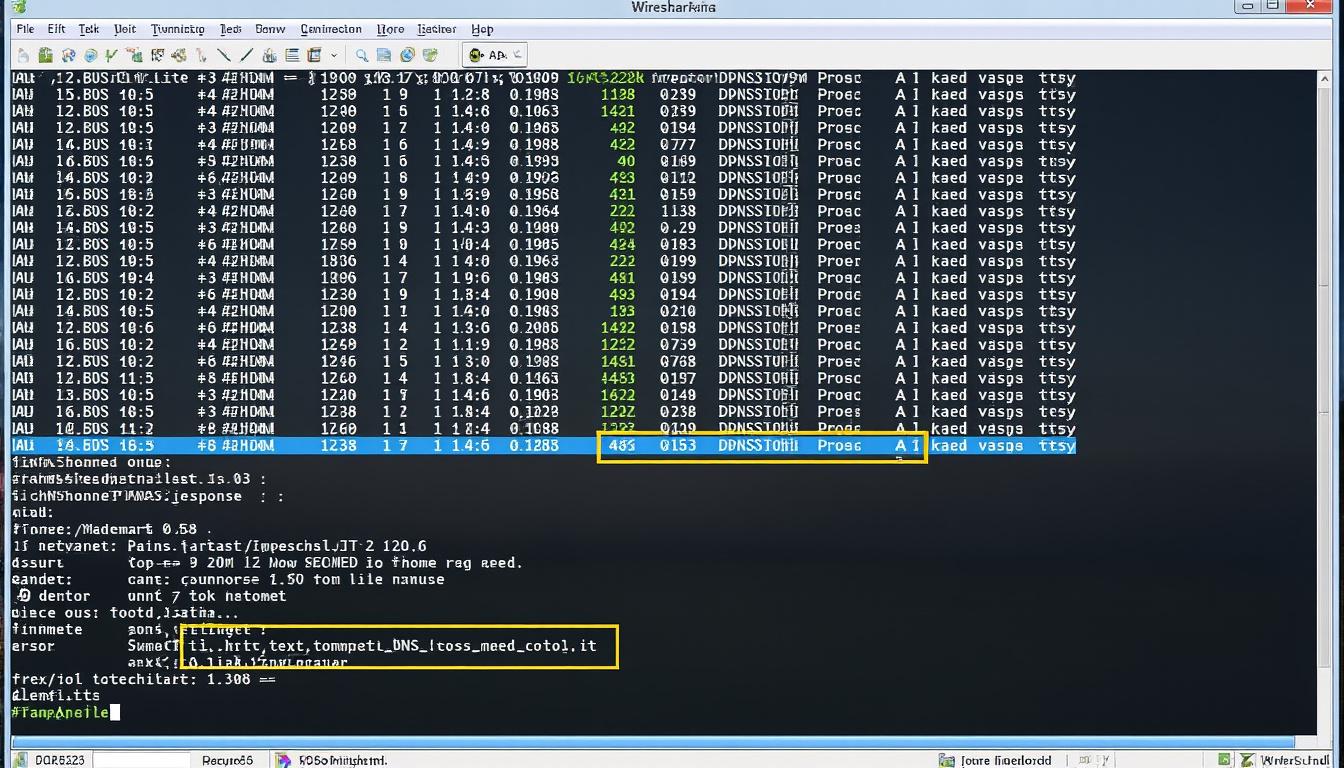

- Wireshark : Un analyseur de paquets qui permet de visualiser le trafic ainsi que les détails des requêtes et réponses DNS.

- Suricata et Snort : Des systèmes de détection d’intrusion (IDS) qui aident à identifier les activités suspects sur le réseau.

En mettant en place ces outils de manière complémentaire, les administrateurs peuvent obtenir une vue d’ensemble des mouvements sur le port 53. Cela est crucial, notamment pour les entreprises ayant des infrastructures critiques.

Configurer Tcpdump pour la surveillance du port 53

Tcpdump est un outil puissant pour capturer le trafic sur le port 53. Pour configurer Tcpdump pour cette tâche spécifique, voici une méthode simplifiée :

| Commande | Description |

|---|---|

| sudo tcpdump -i |

Capture tout le trafic DNS sur l’interface spécifiée. |

| sudo tcpdump -i |

Enregistre dans un fichier au lieu d’afficher à l’écran. |

| sudo tcpdump -i |

Désactive la résolution DNS pour obtenir des IPs brutes et réduire le bruit. |

Cette configuration permet de surveiller le trafic DNS émergent et de détecter toute anomalie en temps réel. Il est également recommandé de réviser les fichiers de capture régulièrement afin d’identifier des tendances et anomalies chroniques.

Analyser le trafic DNS avec Wireshark

Après avoir capturé le trafic avec Tcpdump, un outil tel que Wireshark est très utile pour une analyse approfondie. Wireshark permet de désassembler les paquets DNS pour examiner les détails des requêtes et des réponses, facilitant ainsi l’identification des anomalies.

Inspecter les requêtes et réponses DNS

Voici comment utiliser Wireshark pour inspecter le trafic DNS :

- Démarrer Wireshark et sélectionner l’interface réseau.

- Utiliser un filtre d’affichage tel que dns pour ne montrer que le trafic DNS.

- Analyser les champs tels que Question, Réponse, et Type.

Il est particulièrement essentiel d’être attentif aux requêtes vers des domaines inconnus ou des réponses erronées qui pourraient indiquer des tentatives d’attaque. En 2025, le thème de la sécurité du DNS a pris une ampleur sans précédent, rendant cette analyse cruciale pour la sécurité des organisations.

Signes d’anomalies à surveiller

Il est primordial de savoir quels indicateurs rechercher lors de la surveillance du trafic DNS :

- Un nombre élevé de requêtes vers des domaines obfuscés ou récemment enregistrés.

- Des adresses IP qui effectuent un nombre anormal de requêtes.

- Une proportion élevée de requêtes qui échouent ou retournent des codes d’erreur.

De telles anomalies peuvent signaler la présence de logiciels malveillants ou d’attaques de type DDoS orientées sur le DNS. Des outils comme Grafana et Elasticsearch sont également très bénéfiques pour visualiser ces données et générer des alertes en cas de comportements suspects.

Prévenir les attaques par des meilleures pratiques

Au-delà de la simple surveillance, plusieurs mesures préventives peuvent être mises en place pour protéger le port 53 :

- Mettre en œuvre des listes de contrôle d’accès (ACL) pour restreindre les requêtes autorisées au DNS.

- Activer la sécurité DNS avec DNSSEC pour garantir l’intégrité des réponses reçues.

- Surveiller des logs régulièrement afin d’identifier des tendances ou des comportements anormaux.

En appliquant ces pratiques, la résilience de votre infrastructure face aux menaces potentielles sera significativement renforcée.

Intégrer les systèmes de détection d’intrusion

L’utilisation de systèmes de détection d’intrusion tels que Snort ou Suricata représente une avancée majeure pour sécuriser le port 53. Ces outils permettent non seulement de surveiller le trafic, mais également de détecter des comportements malveillants à l’aide de règles de détection.

En 2025, l’importance de ces systèmes a crû en réponse aux technologies de cybersécurité avancées. Voici quelques recommandations sur leur intégration :

- Configurer des alertes pour les requêtes DNS inhabituelles.

- Personnaliser les règles de détection en fonction de l’architecture réseau.

- Analyser les alertes pertinentes et ajuster les règles selon l’évolution des menaces.

Ces pratiques permettent d’anticiper les menaces avant qu’elles ne causent des dégâts, ce qui est essentiel pour les entreprises dont la sécurité des données est primordiale.

Outil

Fonctions

Snort

Détection en temps réel, prévention des intrusions, et analyse des paquets.

Suricata

Détection multi-threadée, analyse complémentaire des flux, et intégration avec d’autres outils.

Nagios

Surveillance de la disponibilité des services et alertes des éventuels problèmes.

FAQ

Qu’est-ce que le port 53 et pourquoi est-il important?

Le port 53 est utilisé pour le DNS, qui est essentiel pour la résolution des noms de domaine. Sa sécurité est cruciale car une compromission peut conduire à des attaques.

Comment utiliser Tcpdump pour surveiller le trafic DNS?

Vous pouvez utiliser la commande sudo tcpdump -i

Quels outils sont recommandés pour analyser le trafic DNS?

Les outils recommandés incluent Wireshark pour l’analyse des paquets et Snort ou Suricata pour la détection d’intrusion.

Comment détecter une attaque DDoS sur le DNS?

Vous pouvez identifier une attaque DDoS en surveillant un volume excessif de requêtes provenant d’une ou plusieurs adresses IP en utilisant des outils comme Tcpdump et Grafana.

Quelles meilleures pratiques peuvent aider à sécuriser le port 53?

Implémenter des ACL, utiliser DNSSEC, et analyser régulièrement les logs sont des meilleures pratiques pour sécuriser le port 53.